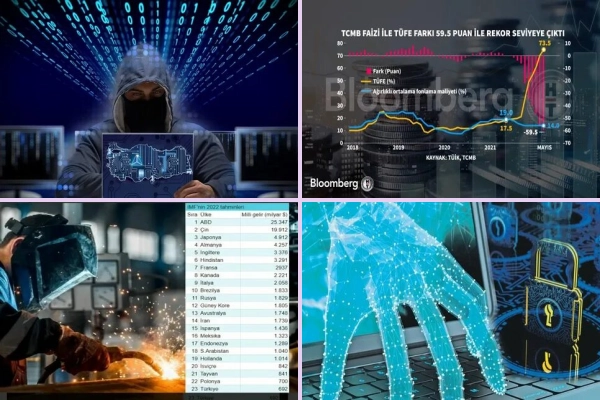

Siber tehdit tespitleri 2022’de 146 milyar rekor seviyeye ulaştı

Trend Micro’nun 2022’ye odaklanan yıl sonu raporu, saldırı yüzeyinin katlanarak genişlediğini ortaya koyuyor

Dünyanın önde gelen siber güvenlik şirketlerinden biri olan Trend Micro’nun yılsonu raporu, 2022’de genel tehdit algılamalarında yüzde 55 ve kötü niyetli hedefli belgelerde yüzde 242 gibi büyük bir artışla 2022 yılını mercek altına aldı. -Saldırganlar ayrım gözetmeksizin tüm şubelerden tüketicileri ve işletmeleri hedef alır. gerçekleştiğini ortaya çıkardı.

Taktikleri Yeniden Düşünmek: 2022 Yıllık Siber Güvenlik Raporu başlıklı çalışmanın tamamını okumak içinhttps://www.trendmicro.com/vinfo/en/security/research-and-analysis/threat-reports/roundup/rethinking-tactics-annual-cybersecurity-roundup-2022 adresini ziyaret edin.

Trend Micro Türkiye Ülke Müdürü Hasan Gültekin “Trend Micro’nun rakipsiz tehdit istihbaratı, 2022’nin siber saldırganların gelirlerini artırmak için her şeyi riske atacağı bir yıl olacağını ortaya koyuyor. Arka kapı tespitlerindeki artış, siber saldırganların ağlara sızma başarısını gösterdiği için özellikle endişe verici. Saldırı yüzeyinden kaynaklanan riski etkin bir şekilde yönetmek için daha çağdaş ve platform tabanlı bir yaklaşıma ihtiyacı var.”

Yıl sonu raporu, 2022 ve sonrası için birkaç farklı eğilimi vurgulamaktadır:

En değerli üç MITRE ATT&CK tekniğiBize, siber saldırganların uzak hizmetler yoluyla birincil erişim elde ettiğini ve ardından geçerli hesapları kullanmak için kimlik bilgileri dökümü yoluyla ortamdaki ayak izlerini genişlettiklerini gösteriyor.

sistemlerde Arka kapı kötü amaçlı yazılım tespitlerinde yüzde 86 artış siber saldırganların gelecekteki saldırılar için ağlardaki varlıklarını korumaya çalıştıklarını gösteriyor. Bu arka kapılar öncelikle web sunucusu platformlarındaki güvenlik açıklarını hedefler.

Zero Day Initiative (ZDI) tarafından tespit edilen güvenlik açıkları Üst üste üçüncü yıl için rekor sayı (1.706), hızla genişleyen kurumsal saldırı yüzeyinin ve daha fazla kusur bulma otomatik analiz araçlarına yatırım yapan araştırmacıların bir sonucudur. 2022’de kritik güvenlik açıklarının sayısı ikiye katlandı ve ilk üç CVE’den ikisi Log4j ile ilgili olarak bildirildi.

Hatalı yamalar ve kafa karıştırıcı tavsiyeler hakkında ZDIşirket sayısında artış olduğunu, bunun da kurumsal güzelleştirme çalışmalarına fazladan zaman ve para harcanmasına neden olurken kurumları gereksiz siber risklere maruz bıraktığını gözlemledi.

2021 sayılarına kıyasla %103’lük bir artış gösteren web kabukları Yılın en çok tespit edilen kötü amaçlı yazılımı oldu. İkinci sırayı yeniden yükselişe geçen emotet tespitleri aldı. LockBit ve BlackCat, 2022’nin en önemli fidye yazılımı aileleri oldu.

fidye yazılımı kümeleri, azalan gelirlerini telafi etmek amacıyla markasını değiştirmiş ve çeşitlendirmiştir. Gelecekte, bu grupların hisse senedi dolandırıcılığı, ticari e-posta müdahalesi (BEC), kara para aklama ve kripto para hırsızlığı gibi daha çeşitli para kazanma alanlarına geçmesini bekliyoruz.

Trend Micro, kuruluşların siber saldırı yüzeyini yönetmek, güvenlik becerileri eksikliklerini ve kapsam boşluklarını azaltmak ve nokta analitiğiyle ilişkili maliyetleri en aza indirmek için platform tabanlı bir yaklaşım benimsemesini önerir. Bu yaklaşımın aşağıdaki konuları kapsaması çok değerlidir:

- Varlık Yönetimi.Varlıkları inceleyin ve önem derecelerini, olası güvenlik açıklarını, tehdit etkinliği düzeyini ve varlıktan ne kadar tehdit istihbaratı toplandığını belirleyin.

- Bulut güvenliği . Saldırganların bilinen güvenlik açıklarından ve güvenlik açıklarından yararlanmasını önlemek için bulut altyapısının güvenlik göz önünde bulundurularak yapılandırıldığından emin olun.

- Uygun güvenlik protokolleri . Güvenlik açıklarından yararlanmayı en aza indirmek için yazılımı mümkün olan en kısa sürede güncellemeye öncelik verin. Sanal yama seçenekleri, satıcılar resmi güvenlik güncellemeleri sağlayana kadar kuruluşlara yardımcı olacaktır.

- Saldırı yüzeyi görünürlüğü . Kurum içindeki farklı teknolojileri ve ağları ve bunları koruyan güvenlik sistemlerini gözlemleyin. Silolanmış kaynaklardan farklı bilgi noktalarını ilişkilendirmek zor olabilir.

* Uç noktalar (Android ve iOS, IoT, IIoT, PC’ler, Mac’ler, Linux, sunucular), e-posta, web ve ağ katmanları, OT ağları, bulut, konut ağları, güvenlik açıkları, tüketiciler, işletmeler ve devlet dünya çapında kapsar.

Kaynak: (BYZHA) Beyaz Haber Ajansı